第5章 パズルピース

5-2. 電源からの侵入に備えよ!

「STUXNET」の名前の由来については、未だ明らかになっていない。

だが、日本人テロリストSが自分で命名したものに、ほぼ間違いないだろう。

元は「STUCK(=身動きがとれない)」。つまり“動きを封じるネットワーク”という意味だ。

家中の機器という機器が片っ端から感染し、ネットだろうが携帯だろうが、何をしても一切どこへも連絡すらできない、自由が効かないという雁字搦め状態は、まさにその名の通りである。

この「STUXNET」および同系統のエクスプロイトによる感染は、建物内の全ての電源ケーブルでの双方向通信を、完全に遮断する以外に防ぐ手立てはゼロである。 特に大規模サーバーマシンの場合は主電源装置は命だ。不正侵入を食い止めるには、主電源装置とその接続部に、特別なフィルター機構を取り付ける以外に手はない。

ただし低電圧機器に限り、オフィスや家庭などの狭い範囲であれば、防ぐ方法が一つだけある。 昨年3月以降、居宅へのアタックを通じて発見した唯一の方法だ。

お蔭でPCの過負荷や異変が消え、普通に文書入力が出来るようになったのだ。

“胞子”の送信、高圧電流での攻撃の時、どちらもそれは同じである。

目標となる建物内部にどういう機器があるかを知るには、スキャン機能を持つエクスプロイトがすでに業界で発見されている。

だが、ターゲットだけを攻撃するには、それだけでは不十分だ。

7年前の私の住まいのように、内部の配線ケーブル全体へ常時エクスプロイトを送り続ければ、配線全体が過負荷状態となり、ショート音や電源の異常に、誰かが必ず気付くだろう。

誰にも悟られず、1ターゲットだけを確実に狙うには、例えば、集合住宅の中でターゲットやマシンの位置を知るために、どうしても「緯度+経度+高さ」情報が必要になる。

またアタックする為には、建物の構造、もしくは電源か電話線のケーブル配線構造図を、3次元で取得しなければならない。

そこまでの到達経路、すなわち送信元となる汚染済みマシンから、目標までの電源ケーブル長さなどを、細かく計算する必要がある為だ。

先に述べたように、パルス信号は距離が長くなると減衰し、データとして意味を成さなくなる為、確実に感染させるには必須の作業なのだ。

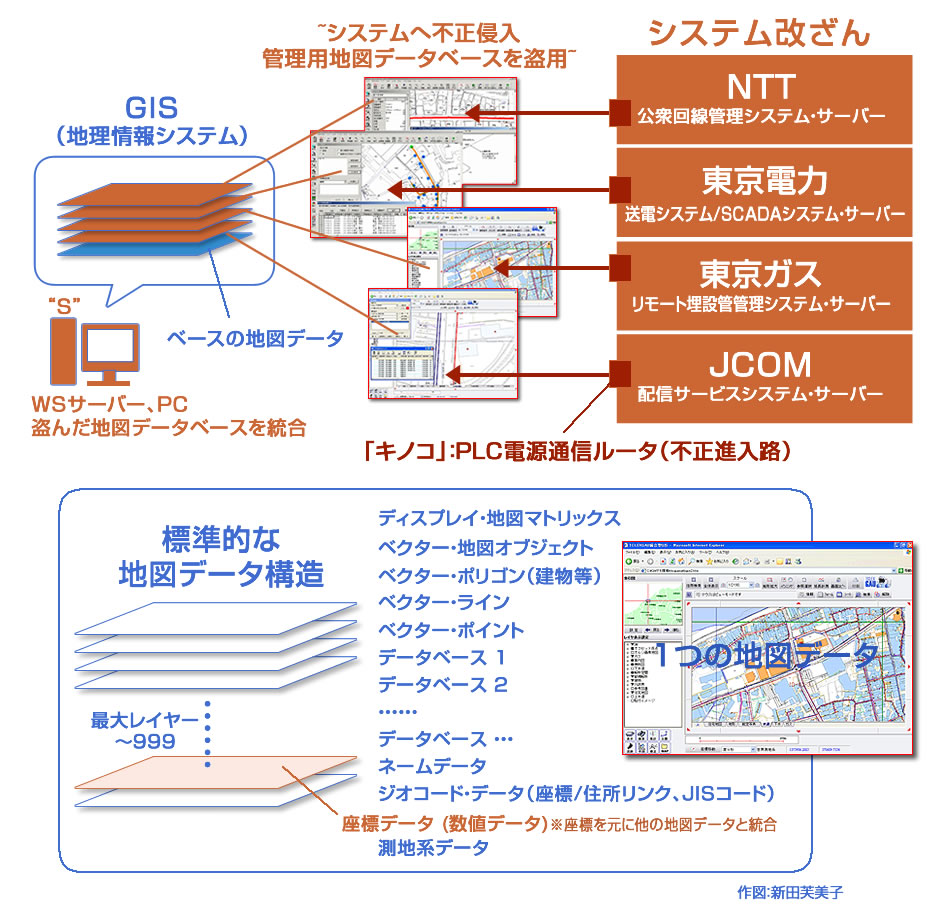

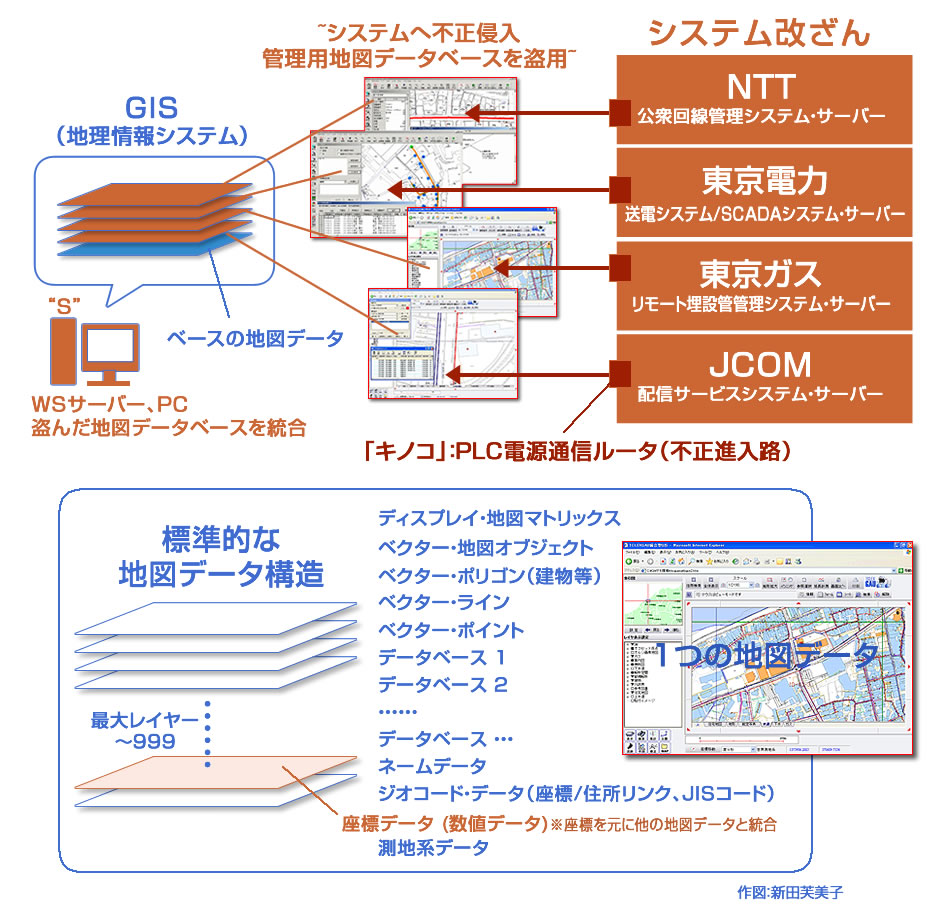

この処理には、間違いなくGIS(地理情報システム)を使っている。GIS上で様々な3次元マップを使い、そのマップ上で座標の特定や到達距離計算をしているはずだ。

その3次元地図には、十中八九、NTTのケーブル配線図や、モバイル通信の中継局地図など、複数の通信システム用マップを、外部から不正に悪用していると考えられる。

何故なら、GISというシステム自体が、物理的に離れた複数のサーバー間を跨いで、それぞれのサービス上にある様々なデータベースやマップを、一つのGISマシン上で重ね合わせて表示するという、独特の機能を持っているからだ。

また正規の通信設備マップの悪用については、もう一つ根拠がある。

-----(一部割愛)----

集合住宅やオフィスビルの場合は、隣近所で使っているPCが感染元となっている可能性が高い。

且つ、使われるマシンは概ね高性能である。

また大型マシンの場合、攻撃は一度では決して終わらない。

“胞子”を植え付けられた後、すぐに「キノコ」が生えるわけではなく、内部への浸食は、悟られれないよう少しずつ進んでいく。 この点も“BIOSルートキット”と同じである。

マシンに応じて、追加のコンポ―ネットを後から送信し、徐々に組み上げていくのだ。

また完全に乗っ取りが完了するまでは、侵入路は引き続き電源ケーブルを使い、セキュリティを無効化した後は、通常回線から堂々とアクセスする事もある。

したがって、一旦マシンが安定し、異常動作が消えたからといって安心は出来ない。

だが逆に、汚染の可能性があるマシンの電源まわりを監視する、又は、そこから送電線に対し、逆探知を行う事が出来れば、不正侵入の証拠をはっきりと掴むことができるだろう。

新品マシン等は一番最初の起動時、通常は、バージョンアップやリセット後の再起動時が、最も狙われやすい。差しっぱなしにしてある電源ケーブルから、こっそり侵入するのだ。

マシンを起動すると、通常、最初にファームウェア、次にOSの制御系プログラムが走る。

そのプログラムが全処理を完了するまでに、待機時間というものが必ずある。

その待機時間を狙って侵入し、システム深部の機械的な制御系プログラムを書き換えるのだ。 大型サーバー、PCやスマホ、他の事務用機器、さらに設備用機器なども、その点は同じである。

現状は送電線も配線ケーブルも、完全に無防備状態である。

そのため、電源に繋がないと起動できない機器類は、侵入を完全に防ぐ事は、事実上不可能だ。

また大型サーバーのように常時稼働しているマシンは、稼働中であっても感染は起きる。

その場合、突如ダウンしたり、再起動後も異常動作を繰り返すようになる。

PCの場合もブラックアウして起動不可になる、又は起動できても過負荷や過加熱、冷却用ファンが過剰に動作するなど、何らかの症状が必ず現れる。

STUXNETは、侵入を悟られないようにする目的で設計されている為、それらの症状が、感染を知る唯一の手がかりである。

ただ、わかり易い症状がいくつかある。

PCの場合はディスクトレーだ。

嘗ての“BIOSルートキット”のような、トレーの勝手な出入り動作は無い。

代わりに、DVD/CDへの書き込みが突如出来なくなる。

ほとんど使ってもいないのに、再生・読み出しは出来ても、ある日突然、書き込みだけが出来なくなったという場合は、ほぼ間違いなく感染がある。

また携帯/スマホの場合は、充電中に異常な加熱を起こす。

時には発火しそうに高温になる事があり、まさにその瞬間が感染の最中である可能性が高い。

-----(一部割愛)----

2006年、SCADAの導入が日本で解禁になった時、すでに業界ではこうした危険性が指摘されていた。

それにも関わらず電力業界は、何の対策もないまま何年間も放置してきたのだ。

推測だが、おそらく「STUXNET」による悪用の事実にも気付いていながら、実は業界全体で見て見ぬフリを決め込んでいるのだろうと私は考えている。

だがしかし、私が知るだけで死者はすでに2名となり、一般の住居や宿泊施設、そして鉄道や船舶までもが、すでに大規模な被害を受けた。

この日本人サイバーテロリストは、その辺にざらに居る、ただの犯罪者ではない。

毛ほどの倫理観も持ち合わせていない、生まれた時からのサイコパスなのだ。

日本の警察は、我々の日常空間が、こうして次々と破壊被害を受けている現状を、「物的証拠が何もないから・・」などと言い訳をし、決して放置すべきではない。

またそれは、我々国民も、国内のどんな組織・企業も同じである。

破壊やハッキングのターゲットになる可能性は、この狂ったサイコパスから見れば、どんな立場の人間であっても皆同じだ。

事実、ホワイトハウスやANAの大規模システムまで攻撃を受けたのだ。

一旦頭に血が上れば、企業の重役も、政治家や警察組織も、さらには原子力発電所や国会議事堂であっても、保身の為だけに、躊躇なく持てる力全てを使って攻撃するだろう。

それによっていつ何時、大勢の死傷者を出す大規模破壊被害に発展してもおかしくない状況なのだ。

すなわちそれは、サミットやオリンピックに訪れる、大勢のVIPや観光客をも危険さらする事になる。

日本の巨大インフラを支える電力会社各社は、自分達が普及させたシステムを、テロリストに悪用されているという事実を受け止め、今まさに、長年放置してきた危険に対する責任を負うべきである。

また我々国民も、それを遠くから黙って眺めていてはいけない。

忘れかけていた日本人としての誇りを、今こそ思い出すべきなのだ。

早急な対策と措置を形にする為に、一人ひとりが声を上げなくてはならない。

そしてテロリスト麻原をも遥かに上回る、このとてつもなく狡猾で凶悪な日本人テロリストを捕える為に、大勢が協力し、立ち向かわなくてはならないのだ。

だが、日本人テロリストSが自分で命名したものに、ほぼ間違いないだろう。

元は「STUCK(=身動きがとれない)」。つまり“動きを封じるネットワーク”という意味だ。

家中の機器という機器が片っ端から感染し、ネットだろうが携帯だろうが、何をしても一切どこへも連絡すらできない、自由が効かないという雁字搦め状態は、まさにその名の通りである。

この「STUXNET」および同系統のエクスプロイトによる感染は、建物内の全ての電源ケーブルでの双方向通信を、完全に遮断する以外に防ぐ手立てはゼロである。 特に大規模サーバーマシンの場合は主電源装置は命だ。不正侵入を食い止めるには、主電源装置とその接続部に、特別なフィルター機構を取り付ける以外に手はない。

ただし低電圧機器に限り、オフィスや家庭などの狭い範囲であれば、防ぐ方法が一つだけある。 昨年3月以降、居宅へのアタックを通じて発見した唯一の方法だ。

お蔭でPCの過負荷や異変が消え、普通に文書入力が出来るようになったのだ。

1)家庭・オフィスでの対処法

-----(説明は伏せておく)----2)ターゲット座標位置の取得

STUXNETを使う為には、ターゲットの位置座標の取得が不可欠になる。“胞子”の送信、高圧電流での攻撃の時、どちらもそれは同じである。

目標となる建物内部にどういう機器があるかを知るには、スキャン機能を持つエクスプロイトがすでに業界で発見されている。

だが、ターゲットだけを攻撃するには、それだけでは不十分だ。

7年前の私の住まいのように、内部の配線ケーブル全体へ常時エクスプロイトを送り続ければ、配線全体が過負荷状態となり、ショート音や電源の異常に、誰かが必ず気付くだろう。

誰にも悟られず、1ターゲットだけを確実に狙うには、例えば、集合住宅の中でターゲットやマシンの位置を知るために、どうしても「緯度+経度+高さ」情報が必要になる。

またアタックする為には、建物の構造、もしくは電源か電話線のケーブル配線構造図を、3次元で取得しなければならない。

そこまでの到達経路、すなわち送信元となる汚染済みマシンから、目標までの電源ケーブル長さなどを、細かく計算する必要がある為だ。

先に述べたように、パルス信号は距離が長くなると減衰し、データとして意味を成さなくなる為、確実に感染させるには必須の作業なのだ。

この処理には、間違いなくGIS(地理情報システム)を使っている。GIS上で様々な3次元マップを使い、そのマップ上で座標の特定や到達距離計算をしているはずだ。

その3次元地図には、十中八九、NTTのケーブル配線図や、モバイル通信の中継局地図など、複数の通信システム用マップを、外部から不正に悪用していると考えられる。

何故なら、GISというシステム自体が、物理的に離れた複数のサーバー間を跨いで、それぞれのサービス上にある様々なデータベースやマップを、一つのGISマシン上で重ね合わせて表示するという、独特の機能を持っているからだ。

また正規の通信設備マップの悪用については、もう一つ根拠がある。

-----(一部割愛)----

3)「キノコ」は徐々に育つ

特に通信システムのような大型マシンがターゲットの場合、最初の侵入時は、必ずその建物外部の比較的近いエリア内に、送信元となる「キノコ」が生えた別のマシンがある。集合住宅やオフィスビルの場合は、隣近所で使っているPCが感染元となっている可能性が高い。

且つ、使われるマシンは概ね高性能である。

また大型マシンの場合、攻撃は一度では決して終わらない。

“胞子”を植え付けられた後、すぐに「キノコ」が生えるわけではなく、内部への浸食は、悟られれないよう少しずつ進んでいく。 この点も“BIOSルートキット”と同じである。

マシンに応じて、追加のコンポ―ネットを後から送信し、徐々に組み上げていくのだ。

また完全に乗っ取りが完了するまでは、侵入路は引き続き電源ケーブルを使い、セキュリティを無効化した後は、通常回線から堂々とアクセスする事もある。

したがって、一旦マシンが安定し、異常動作が消えたからといって安心は出来ない。

だが逆に、汚染の可能性があるマシンの電源まわりを監視する、又は、そこから送電線に対し、逆探知を行う事が出来れば、不正侵入の証拠をはっきりと掴むことができるだろう。

4)起動待機中の侵入を止めろ!

“胞子”を含むSTUXNET系のエクスプロイトは、最初の感染の仕方に特徴がある。新品マシン等は一番最初の起動時、通常は、バージョンアップやリセット後の再起動時が、最も狙われやすい。差しっぱなしにしてある電源ケーブルから、こっそり侵入するのだ。

マシンを起動すると、通常、最初にファームウェア、次にOSの制御系プログラムが走る。

そのプログラムが全処理を完了するまでに、待機時間というものが必ずある。

その待機時間を狙って侵入し、システム深部の機械的な制御系プログラムを書き換えるのだ。 大型サーバー、PCやスマホ、他の事務用機器、さらに設備用機器なども、その点は同じである。

現状は送電線も配線ケーブルも、完全に無防備状態である。

そのため、電源に繋がないと起動できない機器類は、侵入を完全に防ぐ事は、事実上不可能だ。

また大型サーバーのように常時稼働しているマシンは、稼働中であっても感染は起きる。

その場合、突如ダウンしたり、再起動後も異常動作を繰り返すようになる。

PCの場合もブラックアウして起動不可になる、又は起動できても過負荷や過加熱、冷却用ファンが過剰に動作するなど、何らかの症状が必ず現れる。

STUXNETは、侵入を悟られないようにする目的で設計されている為、それらの症状が、感染を知る唯一の手がかりである。

ただ、わかり易い症状がいくつかある。

PCの場合はディスクトレーだ。

嘗ての“BIOSルートキット”のような、トレーの勝手な出入り動作は無い。

代わりに、DVD/CDへの書き込みが突如出来なくなる。

ほとんど使ってもいないのに、再生・読み出しは出来ても、ある日突然、書き込みだけが出来なくなったという場合は、ほぼ間違いなく感染がある。

また携帯/スマホの場合は、充電中に異常な加熱を起こす。

時には発火しそうに高温になる事があり、まさにその瞬間が感染の最中である可能性が高い。

-----(一部割愛)----

5)企業・警察・国民すべての協力を!

この危険極まるサイバーテロを野放しにしている事実について、責められるべきは警察ばかりではない。2006年、SCADAの導入が日本で解禁になった時、すでに業界ではこうした危険性が指摘されていた。

それにも関わらず電力業界は、何の対策もないまま何年間も放置してきたのだ。

推測だが、おそらく「STUXNET」による悪用の事実にも気付いていながら、実は業界全体で見て見ぬフリを決め込んでいるのだろうと私は考えている。

だがしかし、私が知るだけで死者はすでに2名となり、一般の住居や宿泊施設、そして鉄道や船舶までもが、すでに大規模な被害を受けた。

この日本人サイバーテロリストは、その辺にざらに居る、ただの犯罪者ではない。

毛ほどの倫理観も持ち合わせていない、生まれた時からのサイコパスなのだ。

日本の警察は、我々の日常空間が、こうして次々と破壊被害を受けている現状を、「物的証拠が何もないから・・」などと言い訳をし、決して放置すべきではない。

またそれは、我々国民も、国内のどんな組織・企業も同じである。

破壊やハッキングのターゲットになる可能性は、この狂ったサイコパスから見れば、どんな立場の人間であっても皆同じだ。

事実、ホワイトハウスやANAの大規模システムまで攻撃を受けたのだ。

一旦頭に血が上れば、企業の重役も、政治家や警察組織も、さらには原子力発電所や国会議事堂であっても、保身の為だけに、躊躇なく持てる力全てを使って攻撃するだろう。

それによっていつ何時、大勢の死傷者を出す大規模破壊被害に発展してもおかしくない状況なのだ。

すなわちそれは、サミットやオリンピックに訪れる、大勢のVIPや観光客をも危険さらする事になる。

日本の巨大インフラを支える電力会社各社は、自分達が普及させたシステムを、テロリストに悪用されているという事実を受け止め、今まさに、長年放置してきた危険に対する責任を負うべきである。

また我々国民も、それを遠くから黙って眺めていてはいけない。

忘れかけていた日本人としての誇りを、今こそ思い出すべきなのだ。

早急な対策と措置を形にする為に、一人ひとりが声を上げなくてはならない。

そしてテロリスト麻原をも遥かに上回る、このとてつもなく狡猾で凶悪な日本人テロリストを捕える為に、大勢が協力し、立ち向かわなくてはならないのだ。

END

2014/04/20 ~I am an Angry Falcon~